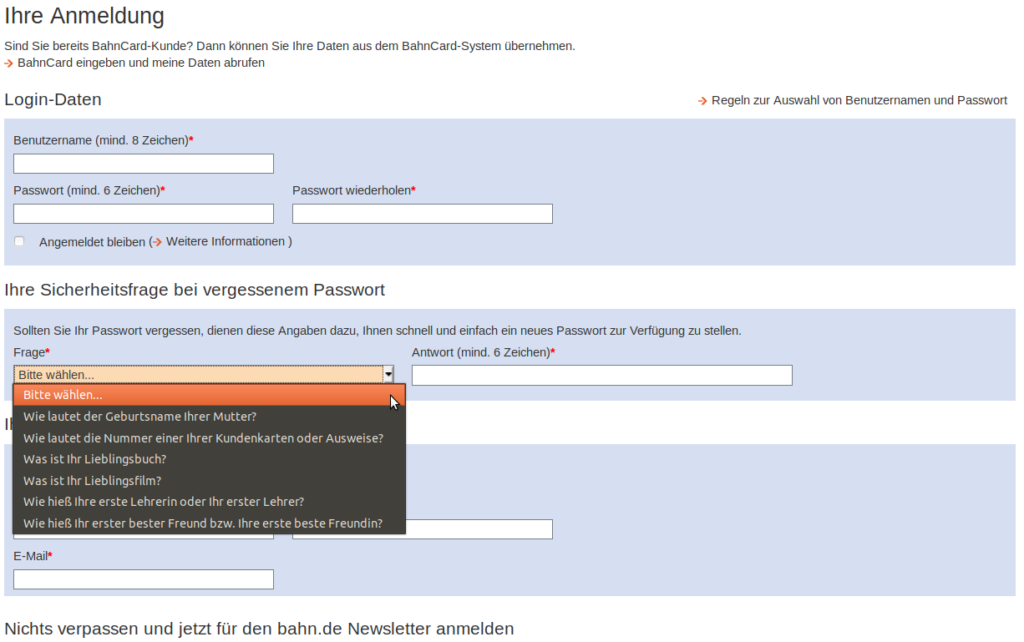

Kürzlich waren mal wieder Bahntickets zu buchen und da dachte ich mir, dass es vielleicht mal an der Zeit wäre, mir dort einen bahn.de-Account zuzulegen. Wohlan, schreiten wir zur Tat und rufen die für diesen Zweck vorgesehene Seite auf. Aus Sicht der IT-Sicherheit schauderte es mir sofort, aber seht selbst – vielleicht entdeckt ihr es ja selbst:

- Es fängt schon damit an, dass eine Passwortlänge von lediglich 6 Zeichen als Minimum verlangt wird – 8 Zeichen gilt aktuell im Allgemeinen als Minimum. Interessanterweise fordert man selbst beim Nutzernamen schon 8 Zeichen, was wenig Sinn ergibt, hier geht es ja lediglich darum, dass der Nutzername noch frei sein muss.

- Die Verwendung von Sicherheitsfragen. Zu jeder der vorgeschlagenen Sicherheitsfragen fällt mir mindestens ein Einwand ein – auch eine Studie von Google stellt Sicherheitsfragen kein sonderlich gutes Zeugnis aus – sodass ein branchenübliches Vorgehen mit hinterlegter E-Mail-Adresse und Telefonnummer deutlich sinnvoller erscheint:

- Einige sind extrem leicht für Dritte herausfindbar, notfalls durch Anwendung von Social Engineering. Wie beispielsweise der Mädchenname der Mutter.

- Einige sind nicht ohne Weiteres für den Nutzer reproduzierbar angebbar. Woher soll man beispielsweise nach Jahren noch wissen, von welcher Karte die Nummer stammt? Außerdem kann man sich nicht sicher sein, ob sich diese durch eine neue Karte mittlerweile geändert hat. Lieblingsbücher oder -filme können sich im Laufe der Zeit ändern.

- Einige dieser Angaben sind private Details, die ggf. bei einem Datenleck in die Öffentlichkeit gelangen können. Abseits davon wäre es in dem Fall fatal, wenn die selbe Sicherheitsfrage mit der – naheliegenderweise – selben Antwort auf mehreren Seiten verwendet wurde.

Immerhin kann man als um die Problematik wissender Nutzer beides ausgleichen, indem man ein langes, starkes Passwort verwendet und eine Sicherheitsfrage mit einer zufällig generierten Antwort beantwortet und diese Antwort beispielsweise in seinem Passwortmanager ablegt. Ein negativer Beigeschmack bleibt dennoch, zumal der Otto-Normal-Nutzer schlicht die Seite so benutzen wird, wie sie es ihm nahelegt, also vielleicht ein 6 Zeichen langes Passwort sowie dem Mächennamen der Mutter als Sicherheitsfrage wählt. Hoffen wir mal, dass der Rest des Portals besser abgesichert ist.

Nachtrag: Zu der Wahl von Sicherheitsfragen gibt es ein lesenswertes OWASP-Cheatsheet.