Maßnahmen gegen PRISM, Tempora & Co

Auch über vier Monate nachdem Edward Snowden, ehemaliger IT Administrator der NSA (National Security Agency), Namen und Einzelheiten der Überwachungsprogramme PRISM (USA) und Tempora (UK) veröffentlicht hat, werden immer wieder neue Details öffentlich. Man hört von der „Sammlung von Metadaten“ und von geheimen Aktionen der Geheimdienste gegen Regierungs- und Nichtregierungsorganisationen. Dieser Artikel soll einen Überblick über die Methoden der Geheimdienste und mögliche Gegenmaßnahmen geben, erhebt aber keinesfalls Anspruch auf Vollständigkeit.

Die Umstände.

Dass die großen Internet-Konzerne viele Daten ihrer Nutzer sammeln und diese auch mal aufgrund eines Gerichtsbeschlusses den nationalen Ermittlungsbehörde zur Verfügung stellen, ist schon länger bekannt. Dass die US amerikanischen Geheimdienste einen sehr langen Arm haben, ist spätestens seit dem Bekanntwerden des „Echelon-Programms“, einer weltweiten Telefonabhöraktion der USA, Anfang der 2000er bekannt, was damals sehr viel Aufregung verursachte. Aber dass das Ausmaß der – bisher veröffentlichten – Maßnahmen jegliche Vorstellungskraft übersteigt, hätte noch vor kurzem niemand geahnt. Die Geheimdienste aller involvierten Länder dementieren, schweigen oder weichen den Fragen aus, bestätigen aber weder die Aussagen Snowdens noch dementieren sie sie ausdrücklich.

Man kann sich vor dieser Spionage nicht ohne große Einschränkungen allumfassend schützen, aber schon mit ein paar Maßnahmen und etwas Disziplin die Datensammelwut einschränken, jedoch keinen gezielten Lauschangriff auf sich abwehren. Eigentlich müsste man keine Angst, um seine Daten haben, so lange man vorsichtig ist, wenn hier nicht der Gesetzgeber das Aktualisieren der Datenschutzgesetze schlichtweg (gewollt?) verschlafen hätte. Aber was kann man von einer Regierung erwarten, deren Chefin das seit 23 Jahren bestehende WWW (World Wide Web) als „Neuland“ bezeichnet (das eigentliche Internet ist auf 1969 und das US-amerikanische Forschungsnetzwerk ARPANET zurückzuführen; seit 1988 ist Deutschland an das Internet angebunden)? Hier ist Eigeninitiative gefordert, will man seine Privatsphäre schützen!

Was weiß Facebook über mich?

Facebook ist das am meisten verbreitete soziale Netzwerk, daher gehe ich hier darauf ein. Bei den anderen Netzwerken kann es ähnlich aussehen.

Zum einen was wir oder unsere Freunde Facebook direkt mitteilen (Fotos, Chronik & Posts), zum anderen was Facebook durch technische Kniffe über uns in Erfahrung bringt, hier drei besonders brisante Beispiele:

2.) Facebook legt ein sogenanntes „Cookie“ (Keks) auf dem Browser des Besuchers der Facebook-Website und von Webseiten mit „Like“-Button ab. Mithilfe dieses Datenschnipsels Facebook nachvollziehen, welcher User auf welcher Seite war – die einzige Bedingung ist, dass die Seite von Facebook sein muss oder einen eingebetteten Facebook-Button besitzen muss. Das Besondere an dieser Methode, die auch „Tracking“ genannt wird, ist, dass man dafür weder einen Facebook-Account haben muss, weder dort eingeloggt sein muss, noch auf den Button klicken muss..

Mögliche Lösungen für dieses Problem sind zum einen das Löschen dieser Cookies, zum anderen das Einbauen von speziellen, auf Datenschutz getrimmten Facebook-Buttons in die Website. Während letzteres nur der Betreiber der Website machen kann, kann ersteres jeder machen: Die beste Möglichkeit die Verfolgung durch das Löschen der Cookies zu beenden, ist das Benutzen des „privaten“ oder auch „inkognito“ Modus des Browsers. Dieser Modus öffnet meist einen neuen Tab oder ein neues Fenster, in dem man dann Facebook aufrufen kann. Die Besonderheit dieses Modus besteht zum einen darin, dass nach Ende der Sitzung (schließen des Tabs / Fensters) alle in der Sitzung angefallenen Daten gelöscht werden und Facebook auch nicht die im „normalen“ Modus geöffneten Seiten mit dem eigenen Facebook-Account verknüpfen kann. Die meisten gebräuchlichen Browser unterstützen dies, allerdings ist dieser Modus nicht bei allen gleich benannt, bei Firefox heißt die Option etwa „Neues privates Fenster“ und ist über das Menü zu erreichen.

Vollständiger Datenschutz lässt sich nur durch den Einsatz der oben schon genannten, speziellen Buttons erreichen:

Die Buttons müssen erst durch den Nutzer aktiviert werden, bevor sie Daten an die sozialen Netzwerke übermitteln.

3.) Die Facebook-Apps geben mehr preis als sie eigentlich sollten, da sie Zugriff auf  sehr sensible Daten verlangen und dies nicht (leicht) abschaltbar ist. Beispielsweise verlangt die Facebook-App (für Android) Zugriff auf die Ortungsfunktion des Handys, die Kontakte und kann herausfinden, welche anderen Apps auf dem Gerät gerade ausgeführt werden. Zwar können diese Berechtigungen einer App – wie bei Apples iOS – unter der Anwendung eines Tricks wieder nachträglich entzogen werden, allerdings hat dies zwei Haken:

sehr sensible Daten verlangen und dies nicht (leicht) abschaltbar ist. Beispielsweise verlangt die Facebook-App (für Android) Zugriff auf die Ortungsfunktion des Handys, die Kontakte und kann herausfinden, welche anderen Apps auf dem Gerät gerade ausgeführt werden. Zwar können diese Berechtigungen einer App – wie bei Apples iOS – unter der Anwendung eines Tricks wieder nachträglich entzogen werden, allerdings hat dies zwei Haken:

Zum einen muss die App (gewollt oder ungewollt) darauf programmiert sein, das Entziehen der Berechtigungen zu tolerieren, sodass sie ohne Probleme weiterläuft und nicht abstürzt, zum anderen ist dieser Trick nur unter der z.Z. neusten Android-Version 4.3 alias „Jelly Bean“ möglich, die noch nicht sehr verbreitet ist.

Diese Datensammelwut von Apps ist ein allgemeines Problem. Warum sollte bspw. ein Spiel auf die Kontakte und das Telefon zugreifen müssen?

Die Lösung lautet, solche „spionierende“ Apps wie die Facebook-App nicht zu installieren und im Falle Facebooks die Website im privaten Modus des Browsers (z.B. Chrome & Firefox) zu benutzen. Auf die Installation von Spielen, die solche Berechtigungen verlangen, sollte schlichtweg verzichtet werden.

Was hat es mit den Metadaten auf sich?

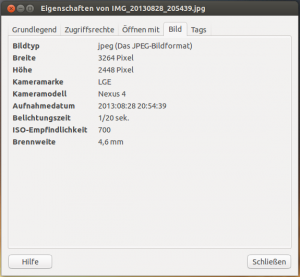

Metadaten (griech. meta für „über“) sind Daten, die die eigentlichen Daten beschreiben. Also z.B. die Metadaten eines Fotos (s.o.), aber auch die Metadaten einer E-Mail: Absender, Empfänger, Betreff und Sendezeit. Diese Metadaten, von denen in den Medien oft gemeldet wird, dass die NSA sie abschöpfe, sind weder komplette E-Mails, Telefonate oder Textnachrichten, sondern die Information, wer mit wem, wann und wie lange kommuniziert hat. Diese Informationen sind für Geheimdienste mindestens genauso wertvoll wie der eigentliche Inhalt der Nachricht, weil sich damit eine Art Netzwerk erstellen lässt, wer wen kennt.

Also z.B. die Metadaten eines Fotos (s.o.), aber auch die Metadaten einer E-Mail: Absender, Empfänger, Betreff und Sendezeit. Diese Metadaten, von denen in den Medien oft gemeldet wird, dass die NSA sie abschöpfe, sind weder komplette E-Mails, Telefonate oder Textnachrichten, sondern die Information, wer mit wem, wann und wie lange kommuniziert hat. Diese Informationen sind für Geheimdienste mindestens genauso wertvoll wie der eigentliche Inhalt der Nachricht, weil sich damit eine Art Netzwerk erstellen lässt, wer wen kennt.

Macht es Sinn E-Mails zu verschlüsseln?

Jein. Das Problem ist, dass beide Kommunikationspartner verschlüsseln müssen, wozu man diese erst bringen muss…

Dann hat man zwar eine (ohne passenden Schlüssel) fast nicht entschlüsselbare E-Mail, aber die Metadaten, also die E-Mail-Adressen von Sender und Empfänger lassen sich genauso wie der Betreff weiterhin von Dritten abfangen.

Heute benutzt man überwiegend asymmetrische Verschlüsselungsverfahren, bei denen jeder Nutzer zwei Schlüssel erstellt: einen öffentlichen, den man seinen Kommunikationspartner mitteilt (Webseite, SMS oder per E-Mail), und einen privaten, den man unbedingt geheim halten muss. Wenn ich also jemanden eine E-Mail schicken will, verschlüssele ich diese mit seinem öffentlichen Schlüssel, auf dass dieser sie dann mit seinem privaten Schlüssel entschlüsseln kann.

Zusätzlich kann ich die E-Mail auch noch mit meinem privaten Schlüssel signieren, also bestätigen, dass ich wirklich der Absender der E-Mail bin. Dies kann der Empfänger meiner E-Mail dann anhand meines öffentlichen Schlüssels überprüfen.

Das meistverwendete Verschüsselungsverfahren ist neben S/MIME GnuPG (Gnu Privacy Guard); an dieser Stelle zwei Links zu Seiten, die die Benutzung erklären:

- http://stadt-bremerhaven.de/e-mails-verschluesseln-thunderbird-enigmail-und-gnupg-unter-windows-einrichten/

- http://www.netzwelt.de/news/78655-e-mails-verschluesseln-gnupg-firegpg.html

Die medienwirksam eingeführte Verschlüsselung von E-Mails durch T-Online, WEB.de und 1&1 ist nur wenig wirksam, da nur die Übertragung zum Nutzer und zwischen den oben genannten Anbietern verschlüsselt erfolgt, die E-Mail auf den Servern der Anbieter und bei der Übertragung zu anderen Anbietern weiterhin unverschlüsselt vorliegt. Diese (SSL) Verschlüsselung verhindert allerdings nur, dass die E-Mail zwischen Nutzer und Anbieter von Dritten abgefangen und gelesen wird, aber nicht, dass der Anbieter selbst mitliest.

Die SSL-Verschlüsselung kann – laut neueren Medienberichten – von NSA ausgehebelt werden, wurde aber nicht direkt geknackt, da die NSA die Herausgabe der „Generalschlüssel“ von SSL erreicht haben, aber nicht das Verschlüsselungsverfahren an sich überwunden haben.

Wie bleibe ich komplett anonym im Internet?

Das ist schwierig und erfordert viel Wissen, Aufwand und Vorsicht. Am einfachsten ist es hier, Alternativen zu den große „Datensammlern“ zu benutzen und wenn – aus welche Gründen auch immer – keine Alternative besteht oder in Frage kommt (z.B. Facebook), gibt es immer noch Möglichkeiten, das Datensammeln (weitgehend) zu unterbinden (s.o. bei Facebook).

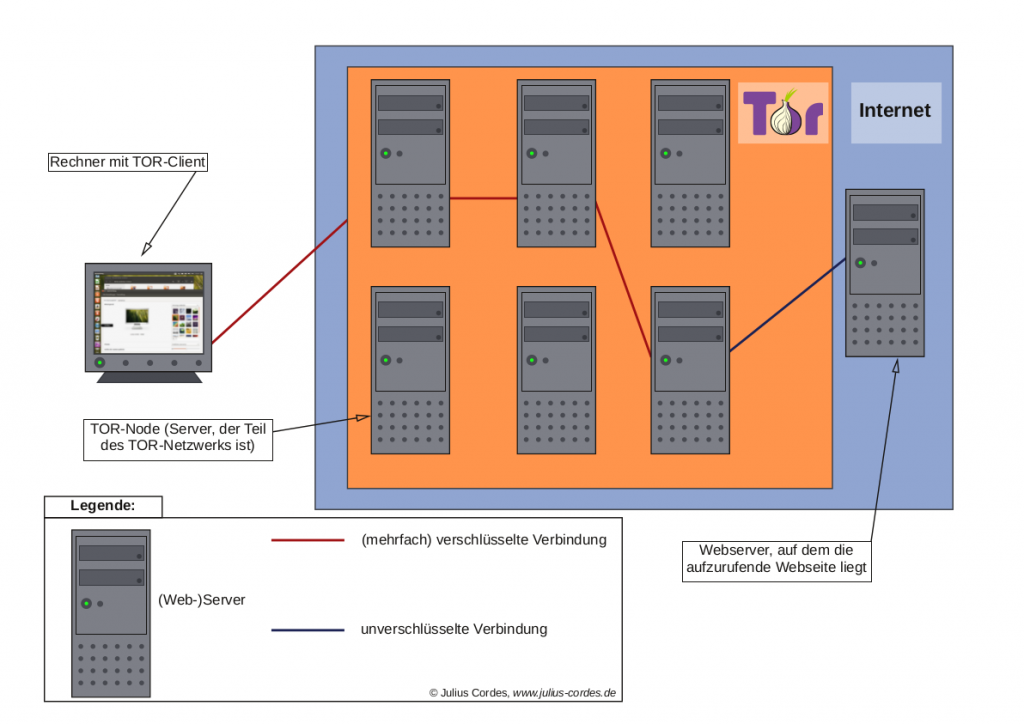

Fast komplette Anonymität lässt sich durch Benutzung eines Anonymisierungsnetzwerks wie TOR benutzen. TOR (The Onion Router) arbeitet nach dem Prinzip des Onion-Routers (onion = Zwiebel), was bedeutet, dass der Datenverkehr über meherere Server geleitet und zusätzlich mehrfach verschlüsselt wird. Das Resultat ist, dass der Webserver, auf dem die aufgerufene Webseite gehostet ist, nicht oder nur mit sehr großem Aufwand (Überwachung annähernd aller TOR-Server → äußerst unwahrscheinlich) herausfinden kann, woher die Anfrage kam. Die Nutzung von TOR hat allerdings zwei große Haken:

- Die Verbindung kann langsam sein (aufgrund hoher Auslastung des Netzwerks) und eine hohe Verzögerung aufweisen (→ Latenz; liegt an der „Umleitung“ der Daten)

- Große Vorsicht nötig, um die Verbindung nicht zu deanonymisieren (z.B. durch Aufruf der Online Banking-Seite einer Bank oder eines E-Mail-Accounts (→ Name hinterlegt))

Alternativen zu den großen „Datenkraken“

Die Liste ist keinesfalls vollständig. Sie muss nicht vollständig umgesetzt werden

- Browser: Mozilla Firefox (statt Chrome, Opera, Safari & Internet Explorer)

- Suchmachine: duckduckgo.com (USA); MetaGer.de (DE); ixquick.de (NL)

- Karten: openstreetmap.org

- E-Mail: www.riseup.net

- Betriebssystem: Linux-Distribution (→ Wikipedia) (statt MS Windows und Apple Mac OS)

- Soziale Netzwerke: Diaspora (→ Wikipedia) (dezentrales Netzwerk)

- VoIP-Dienste (z.B. Skype): Anbieter, die Dienste via XMPP (→ Wikipedia) anbieten und Datenschutz einhalten (XMPP-Server können auch selbst gehostet werden)

==> Generell auf propritäre Software (MS Windows, MS Office) verzichten und durch quelloffene Software (→ FLOSS) ersetzten. Das Problem propritärer Software ist, dass nicht oder nur sehr schwer nachprüfbar ist, ob sie Hintertüren enthält (z.B. ohne Zustimmung des Nutzers Daten versendet). FLOSS hat auch den Vorteil, dass Dokumentformate meist gut dokumentiert sind und daher auch leicht von anderer Software verwendet werden können. Ebenso ist man nicht mehr von einem Anbieter abhängig: Jeder kann das Programm verändern und erweitern, wenn die Lizenz es erlaubt (ist die Bedingung für eine „offene“ Lizenz)

→ Weitere Alternativen: http://www.prism-break.org/#de

Zusammengefasste Maßnahmen:

- Privates / Intimes (z.B. peinliche Partyfotos) nicht in sozialen Netzwerken „posten“

- Facebook im „Privaten Modus“ des Browsers benutzen, App vom Smartphones entfernen (s.o.)

- nichts wirklich Schützenswertes in der „Cloud” speichern (bei selbst gehosteter Cloud-Software liegt der Fall anders…)

Fazit

Letztendlich ist es sinnvoll die großen „Datenkraken“ zu meiden und – soweit möglich – Alternativen nutzen. An Facebook kommt man nur sehr schwer vorbei, weil es meisten Nutzer hat – und gerade das ist an einem sozialen Netzwerk das Wichtigste. Will man sich jedoch mit mehreren, die nicht bei Facebook sind vernetzen, so können die gute alte E-Mail oder auch das dezentrale, soziale Netzwerk „Diaspora“ eine Alternative darstellen. Zusätzlich auch noch TOR einzusetzen ist m.E. (noch) nicht nötig.

Natürlich kann man jetzt sagen, dass das alles doch irgendwie paranoid wäre und dass man nichts zu verbergen habe. Aber die, die etwas zu verbergen haben, haben sich informiert und wissen die Spähmaßnahmen wirkungsvoll zu umgehen – letztendlich werden nur die ausspioniert, die nichts zu befürchten haben. Und ein Staat, der alle Bürger unter Generalverdacht stellt, IST definitiv ein Überwachungsstaat!

Wenn jetzt nicht gehandelt wird, finden wir uns in nicht allzu ferner Zukunft vielleicht in einer Welt wieder, die der Dystopie von einem totalitären Überwachungsstaat George Orwells in „1984“ sehr ähnelt. Der Übergang zu einem solchen System muss nicht plötzlich sein, er kann fließend sein – denn: Wer konnte vor einem Jahr schon von PRISM wissen?!

Wird fortgesetzt!